大概阅读时间5分钟

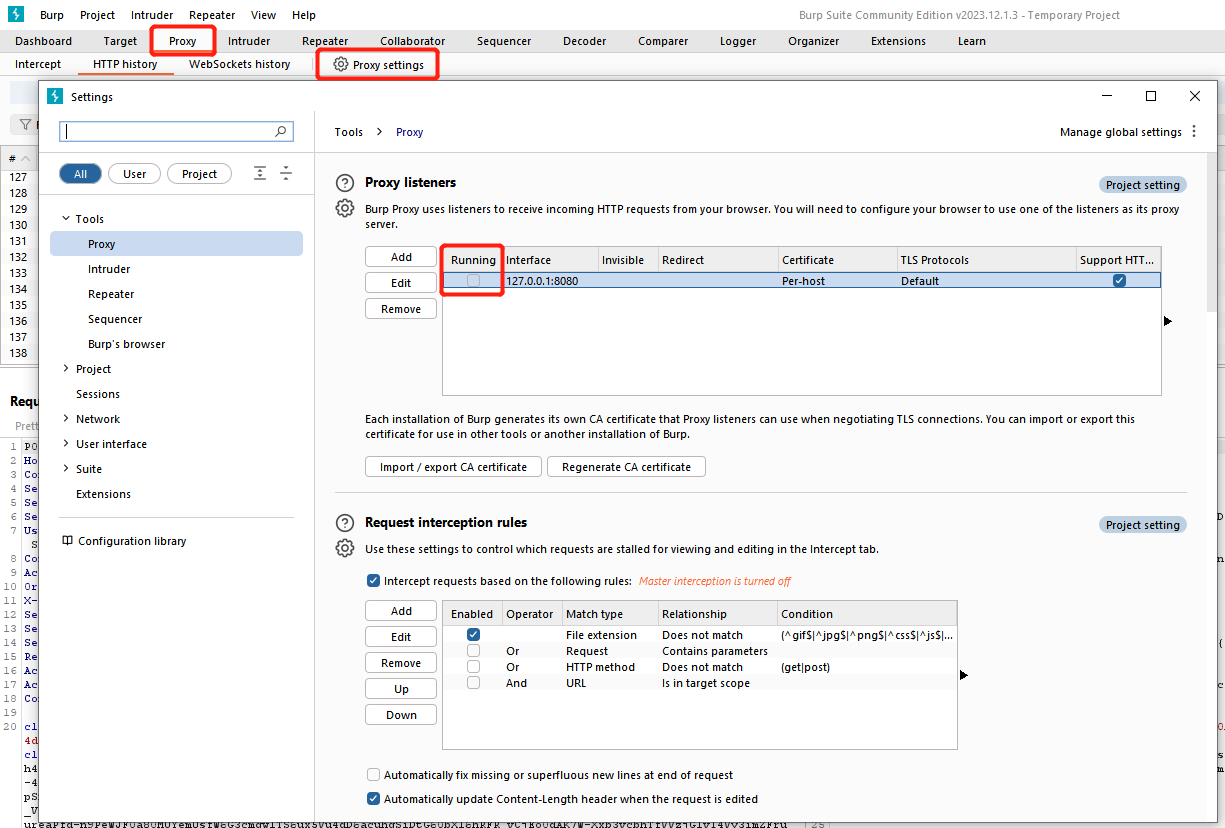

启用Burpsuite proxy功能

打开Burpsuite,选择Proxy > Proxy > Proxy Settings菜单。

在Proxy Listen Address文本框中,输入本地IP地址和端口号,默认 127.0.0.1:8080。

在弹出窗口中,确保Running选项启用(绿色勾选)。

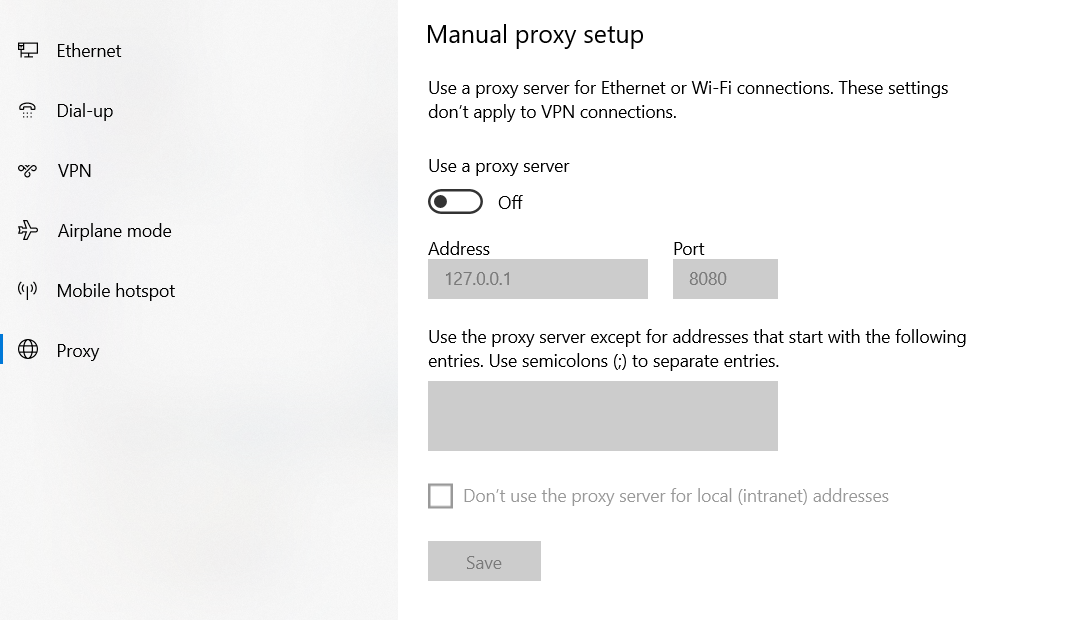

配置Windows proxy代理

本机网络设置配置proxy, 代理地址为127.0.0.1,代理端口为8080。

填写后Save生效。

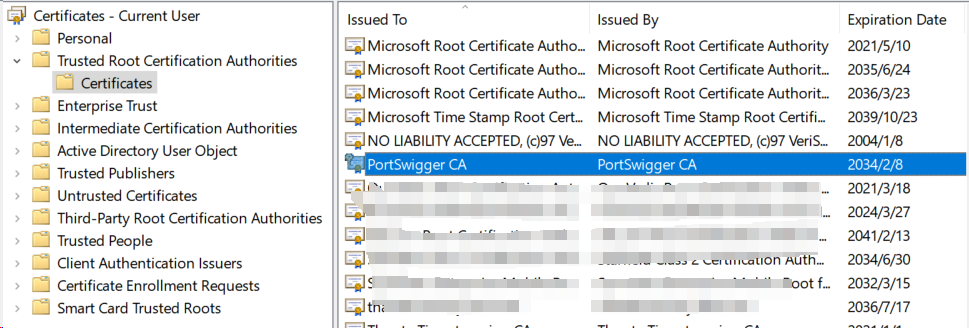

安装Burpsuite证书

使用浏览器打开http://burp,点击右上角下载并安装Burpsuite证书。

推荐安装到local machine,如果只安装current user可能仍然会提示证书不可信。

安装后使用certmgr查看Trusted Root Certification Authorities有一个PortSwigger的证书则说明安装成功。

测试HTTPS抓包

在浏览器中访问HTTPS网站,例如https://www.google.com,在Burpsuite的Proxy选项卡HTTP history中应该可以看到所有的请求和响应。

这种方式可以解析出浏览器和其他应用的HTTPS请求,进行分析排障。

由于Burpsuite会抓取所有的HTTPS请求,如果针对特定应用,可以使用Proc Mon工具来查看应用的请求,Burpsuite对照应用的请求进行筛选。

可以使用Burpsuite的功能,只拦截特定应用的HTTPS请求?(to be continued)

使用wireshark配合Windows环境变量抓取HTTPS数据解析

Windows环境变量配置

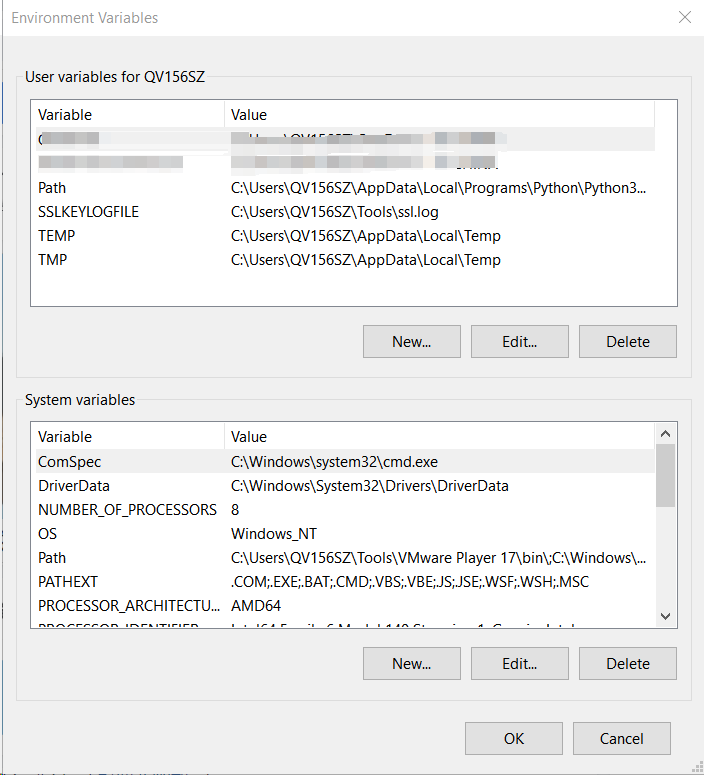

在System Properties > Advanced > Environment Variables中,可以用User的方式添加,也可以用System的。

添加一个环境变量:

Variable:SSLKEYLOGFILE

Value:C:\the\path\to\SSLkey.log

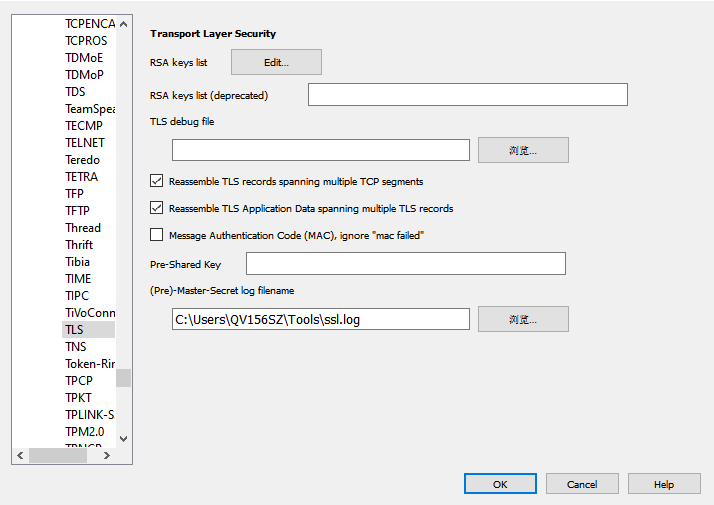

配置wireshark选项

打开wireshark选择Edit > Preferences > Protocols > TLS,在 (pre)-master-secret log filename 选择设定的文件C:\the\path\to\SSLkey.log。

测试HTTPS抓包

开始抓包后,wireshark会通过这个文件保存的握手信息,然后就可以解析出浏览器的HTTPS请求(其他应用似乎不会保存到这里面),进行分析排障。

完成抓包时,将这个文件另存为另一个文件,与抓包文件一起保存,后续就可以通过导入这个文件解析这次抓包的HTTPS请求。

注意:

SSLkey.log文件是明文保存的,需要做好安全措施。这个文件会由于环境变量一直写入,所以需要定期清理或者使用之后删除环境变量。